Троянский конь (компьютер) — frwiki.wiki

Не следует путать с компьютерным вирусом .

Троянский конь ( троянский конь на английском языке) является одним из видов вредоносных программ, которые не следует путать с вирусами или другими паразитами. Троянский конь, по- видимому, является законным программным обеспечением , но он содержит вредоносные функции. Его цель — перенести эту вредоносную функцию на компьютер и установить ее без ведома пользователя.

Резюме

- 1 рассказ

- 1.1 Происхождение концепции

- 1.2 Легенда о троянском коне в Одиссее

- 1.3 Трояны сегодня

- 2 Некоторые терминологические детали

- 3 Векторы инфекции

- 4 Распространенное происхождение троянов

- 5 Связанные понятия о троянском коне

- 6 Возможные симптомы инфекции

- 7 Примеры

- 8 Примечания и ссылки

- 9 См. Также

- 9.1 Статьи по теме

- 9.2 Внешние ссылки

История

Происхождение концепции

Термин «троянский конь» был придуман в 1970 году исследователем АНБ Дэниелом Эдвардсом .

- «Вы не можете изменить владельца файла, изменив бит пользователя, потому что таким образом вы можете создать троянов, способных обманным путем использовать чужие файлы. «

Терминология впоследствии была использована в 1974 году в отчете ВВС США об анализе уязвимости компьютерных систем, затем представленном в 1981 году Дэвидом Джорданом и, наконец, действительно популяризирован Кеном Томпсоном на конференции Тьюринга, которую он дал после получения Тьюринга Приз в 1983 году , приз он получил за создание UNIX . Его выступление подписано:

- « Насколько можно доверять утверждению о том, что программа не содержит троянских коней? Возможно, важнее доверять: людям, написавшим программу. «

Что значит :

- «Насколько вы доверяете утверждению о том, что программа не содержит троянских коней?» Возможно, важнее доверять людям, написавшим программу.

«

«

Он сообщает, что ему стало известно о возможном существовании троянских программ (подобных тем, которые они представляют), в отчете о безопасности Multics , ссылки на который он, к сожалению, не может найти, но Пол Каргер и Роджер Шелл могут сказать, что это цитированный выше отчет.

Легенда о троянском коне в Одиссее

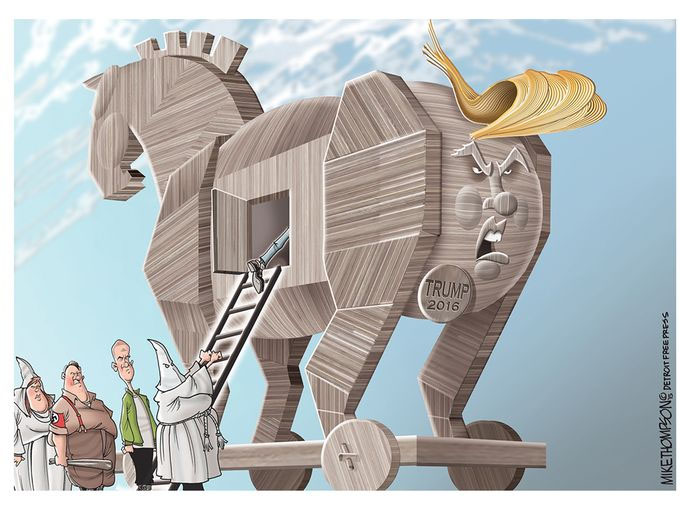

Троянский конь

Компьютерные трояны (или троянцы на английском языке) занять свое название от известной легенды о древней Греции , рассказанная Гомером в Одиссее и занимаемого Вергилий в Энеиде . Троянский конь — это метод, который использовали греки для завоевания города Трои : герой Улисс построил огромного деревянного жеребца, которого он поставил перед воротами Трои и в боках которого он спрятался со своими товарищами. Когда троянцы обнаружили эту лошадь, они сами привезли ее в свой город. Они ничего не подозревающие заснули, пока лошадь была в их стенах. С наступлением темноты Улисс и его товарищи вышли из своего укрытия и открыли ворота города для остальной армии, которая разрушила его и убила его жителей.

Трояны сегодня

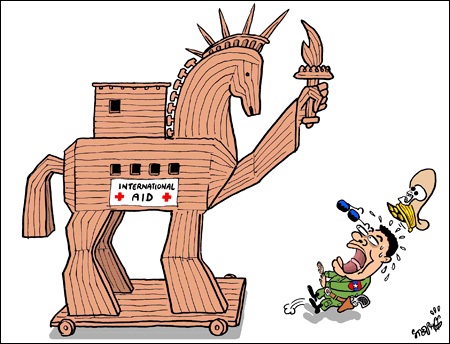

Компьютерный троян — это, казалось бы, безобидная программа, содержащая вредоносное ПО, установленное самим пользователем, не подозревающим, что злоумышленник проник на свой компьютер. По аналогии этот тип программ был назван «троянским конем» в связи с хитростью, которую использовал Улисс для обхода противостоящей защиты.

В 2014 году исследование Ассоциации профессионалов в области интернет-безопасности, посвященное опасностям незаконных потоковых трансляций , показало, что каждый третий компьютер заражен вредоносным ПО и что 73% этих заражений происходят от троянского коня.

Некоторые терминологические детали

Программа, которая содержится (или впоследствии загружается автоматически), называется полезной нагрузкой . Это может быть любой тип вредоносного ПО: вирус , клавиатурный шпион , шпионское или рекламное ПО … Именно это вредоносное ПО будет выполнять действия на компьютере жертвы. Троянский конь — не что иное, как средство передвижения, которое «заводит волка в лоно». Сам по себе он не опасен, поскольку не предпринимает никаких действий, кроме разрешения установки настоящего вредоносного ПО.

Сам по себе он не опасен, поскольку не предпринимает никаких действий, кроме разрешения установки настоящего вредоносного ПО.

В просторечии этот метоним часто называют «троянским конем», чтобы обозначить содержащееся внутри вредоносное ПО. Эта путаница частично подпитываются редакторами из антивирусов , используя «троян» в качестве общего названия для различных типов вредоносных программ , которые не имеют ничего общего с троянцами.

Векторы инфекции

Троянский конь принимает вид существующего, законного и иногда даже заслуживающего доверия программного обеспечения, но которое было модифицировано, чтобы скрыть паразита. Тонкость, с которой выполняется установка, объясняется Кеном Томпсоном в его лекции Тьюринга. Пользователь загрузит и установит программу, думая, что имеет дело с исправной версией. На самом деле программное обеспечение содержит вредоносное ПО, которое сможет работать на его компьютере. Крекинг программного обеспечение также может быть троянцы , которые дурачат пользователь , который желает получить бесплатное программное обеспечение обычно платное, как Adobe Acrobat Pro, Photoshop, Microsoft Office . ..

..

Общее происхождение троянов

Внедрение троянского коня в компьютерную систему может происходить по-разному. Вот самые распространенные из них:

- Скачивание модифицированных версий с неофициальных сайтов или небезопасных платформ ( P2P ). Загрузка программного обеспечения с официального сайта автора или распространителя обычно позволяет избежать работы с версией, зараженной троянским конем.

- Скачивание программ по протоколу P2P .

- Посещение веб-сайтов, содержащих исполняемый файл (например, элементы управления ActiveX или приложения Java).

- Использование недостатков в устаревших приложениях (браузерах, мультимедийных проигрывателях, клиентах обмена мгновенными сообщениями и т. Д.) И, в частности, в Web Exploit .

- Социальная инженерия (например, хакер отправляет трояна непосредственно жертве через обмен мгновенными сообщениями).

- Вложения и файлы, отправленные через мгновенные сообщения.

- Обновление программного обеспечения.

- Отсутствие программного обеспечения защиты.

- Чтение USB-накопителя неизвестного происхождения.

Подобные представления о троянском коне

Троянский конь не следует путать с другими связанными с ним понятиями:

- Инжектор (или капельницы , на английском языке) практически идентичен троян , поскольку он также служит в качестве средства для вредоносных программ. Однако инжектор — это программа, специально созданная для распространения вредоносных программ, а троянец — это модифицированная версия существующей легитимной программы.

- Бэкдор ( бэкдор ) это программа , которая будет работать молча на компьютере , на котором он установлен для того , чтобы использовать брешь в системе безопасности. Бэкдор открывает один или несколько портов на машине, что позволяет ему свободно выходить в Интернет и загружать вредоносное ПО без ведома пользователя. Таким образом, бэкдор не является троянским конем, поскольку сам по себе не передает вредоносное ПО: он просто открывает доступ и извлекает через Интернет вредоносную программу, которая находится на удаленном сервере.

- RAT (средство удаленного администрирования) является программным обеспечением для дистанционного управления с компьютера. RAT может быть легитимным инструментом (например, для удаленного устранения неполадок), но он также может использоваться хакером для захвата машины. В этом случае установка RAT на управляемую машину производится без ведома пользователя. Вопреки тому, что мы иногда читаем, T в RAT означает не Trojan, а Tool .

- В декомпрессии бомба не содержит вредоносные программы , но может быть спутана с троянцами , поскольку понятие контейнера также входит в игру. Это сжатый файл ( файл почтового индекса , например) размер разумно, если он не открыт. Но когда пользователь пытается его распаковать, создается файл гигантского размера. Этот «взрыв» вызывает замедление работы компьютера или сбой , а также насыщение жесткого диска ненужными данными. Хотя они являются вредоносными контейнерами, принцип работы декомпрессионных бомб не имеет ничего общего с троянами.

- Троян Stealer, более специализированный на краже данных и, в частности, онлайн-аккаунтов (электронная почта, социальные сети или даже банковские счета). Тогда префикс, используемый антивирусом, может быть Trojan.PWD, что означает пароль PWD для пароля.

Возможные симптомы инфекции

- Ненормальная активность сетевой карты или жесткого диска (данные загружаются при отсутствии активности пользователя).

- Любопытные движения мышки.

- Неожиданные открытия программ или проигрывателя CD / DVD .

- Неоднократные сбои системы.

- Неожиданное выключение или перезагрузка компьютера.

- Необычное поведение сообщения экрана или окон.

- Необычное поведение в работе компьютера, например, изменение роли кнопок мыши или изменение громкости аудиоплеера.

- Непреднамеренное открытие или закрытие окон или программного обеспечения.

- Программы неожиданно начинают или заканчивают свое выполнение.

- Браузер самостоятельно получает доступ к определенным веб-сайтам.

- Наличие других программ, которые не были установлены намеренно (в том числе вредоносных программ).

- Кража личной информации: личной или банковской информации, паролей …

- Удаление, изменение или передача файлов (загрузка или выгрузка).

- Запуск или остановка процесса.

- Кейлоггинг (см. Кейлоггер )

- Необычные скриншоты .

- Свободное место на жестком диске занято ненужными файлами.

Примеры

- Socket23

- Вундо (также называемый Виртумонд)

- LANфильтратор

- FlashBack

- Y3k RAT (неактивно)

- Аид-КРЫСА

- Заднее отверстие

- Зверь

- Netbus

- ZeroAccess

- Koobface

Список самых активных троянцев-банкиров в 2016 году, специализирующихся на краже банковских счетов:

- Зевс

- Шпион

- Дайр

- Урсниф ака (Папрас, оу Вослик)

- Дридекс.

- Vawtrak

Примечания и ссылки

- Эта статья в основном взята из статьи с сайта viruslist.com

- ↑ « Устное историческое интервью с Дэниелом Дж. Эдвардсом » , Институт Чарльза Бэббиджа,

- ↑ Кен Томпсом , « РУКОВОДСТВО ПРОГРАММИСТА UNIX » ,(по состоянию на 28 марта 2020 г. )

- ↑ a и b (in) Пол А. Каргер и Роджер Р. Шелл, « Оценка безопасности Multics: анализ уязвимостей, ESD-TR-74-193 » , подразделение электронных систем штаб-квартиры: Hanscom AFB, MA , Vol. II ,( читать онлайн )

- ↑ (in) Дэвид М. Джордан, « Безопасность данных Multics » , Scientific Honeyweller , т. 2 п о 2( читать онлайн )

- ↑ (in) Кен Томпсон, « Размышление о доверии » , Common. ACM , т. 27, п о 8,, стр. 761-763 ( читать онлайн ).

- ↑ (in) Пол А. Каргер и Роджер Р. Шелл, « Тридцать лет спустя: уроки оценки безопасности Multics » , CRGBA ,, стр. 119-126 ( читать онлайн )

- ↑ Каргер и Шелл даже пишут, что Томпсон добавил эту ссылку в более позднюю версию конференции Тьюринга (в) Кена Томпсона, » It Trusting Trust » , Unix Review , vol. 7, п о 11,, стр.

70-74

70-74 - ↑ (in) « Незаконный стриминг и риски кибербезопасности: опасный статус-кво? » , В Documentcloud ,

- ↑ « Полезная нагрузка » на Assiste.com ,

- ↑ (in) « Троянский конь » на Webopedia

- ↑ (in) «В чем разница между вирусами, червями и троянами? » , В Symantec ,

- ↑ На самом деле, пользователь должен помнить фразу Лаокоона, процитированную Вергилием о троянском коне: «Я боюсь греков, даже когда они дарят мне подарки» .

- ↑ » Backdoor.Lanfiltrator » , дата Symantec не разглашается (по состоянию на 5 февраля 2011 г. )

- ↑ « BD Y3K RAT 1.1 » , дата Symantec не разглашается (по состоянию на 5 февраля 2011 г. )

Смотрите также

Статьи по Теме

- Вредоносное ПО

- Социальная инженерия (информационная безопасность)

- Инжектор

Внешние ссылки

- Список портов, используемых против троянов

- Как работает троянец

Атаки, угрозы и вредоносные компьютерные программы | ||

|---|---|---|

| В направлении | Атака отказа в обслуживании (отказ в обслуживании) · Красный код (Code Red) · Переполнение буфера (переполнение буфера) · Из сети · Bugbear · ExploreZip (I-Worm.ZippedFiles) · Flame (Worm.Win32.Flame) · Здесь у вас есть (по электронной почте ) · I love you (Love Letter) · Sapphire (Slammer) · Spambot (Роботизированный спам) · Stuxnet (через USB-накопитель ) · Скриптовый червь (Script Worm) | |

| Трояны | Bomb (Bomb) · Clicker (Modifier File Hosts ) · Automodifiable Code (Self- Modifying code) · Spyware (Spyware) · Injector (Dropper) · Notifier (Trojan) · Backdoor (Backdoor) · Rançongiciel ( Ransomware ) · Сканер уязвимости ( сканер уязвимостей) · Троянская Rustock (Rustock ботнеты) · троян Srizbi (ботнеты Обменник) · Троянская шторм (Штормовой ботнет) · Zombificateur ( зомби ) | |

| Вирус | Самовоспроизводящийся (Wabbit) · Из файла · Из загрузочного сектора ( boot ) · Из скрипта · Макровирусы · Вирус Ping-Pong · Вирус полиморфный | |

| Другой | KeyRaider · XcodeGhost | |

<img src=»//fr. wikipedia.org/wiki/Special:CentralAutoLogin/start?type=1×1″ alt=»» title=»»>

wikipedia.org/wiki/Special:CentralAutoLogin/start?type=1×1″ alt=»» title=»»>

Что значит троянский конь. История и смысл выражения

Ньютон

Автор:

Ньютон

27 марта 2019 14:14

Метки: Троянский конь античность гомер древняя греция знания значение выражений значение слов идиома миф троя фразеологизм

Что такое троянский конь? Откуда пошло это выражение и что значит эта идиома. Примеры употребления. Суть легенды о троянском коне и взятии Трои — кратко. «Троянский конь США» — это что?

Источник:

Троянский конь — это идиома, обозначающая хитрую ловушку, замаскированный обман, губительный подарок. Выражение-синоним — «дары данайцев».

Выражение-синоним — «дары данайцев».

В компьютерном мире троянским конем или трояном называют программу, которая тайно выполняет скрытые функции — например, ворует пароли и личные данные пользователя.

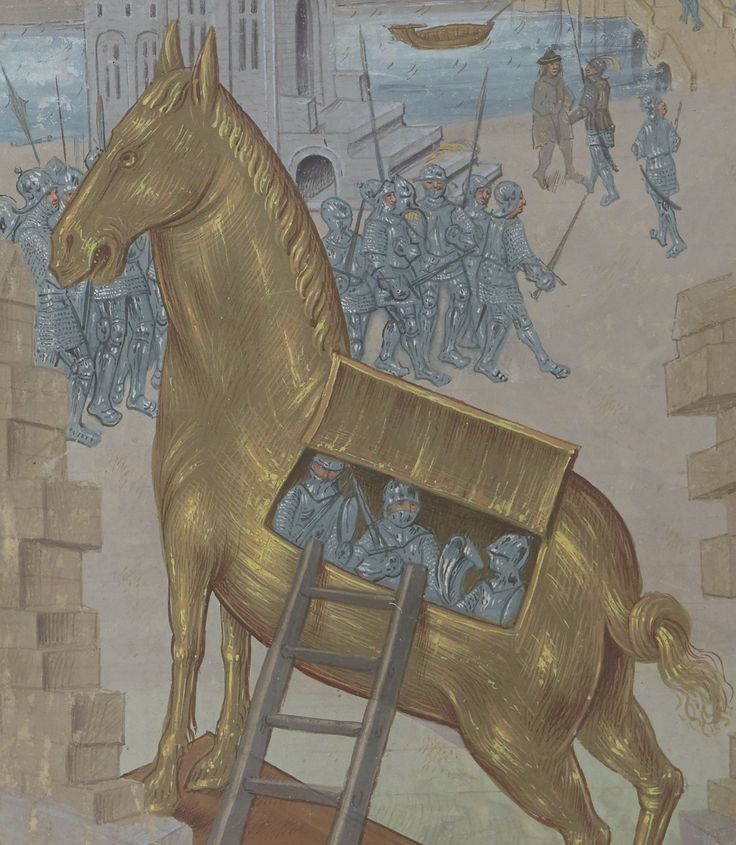

Изображение Троянского коня на античном сосуде (VI век до н.э.), найденном в Черветери, Италия

Миф о троянском коне

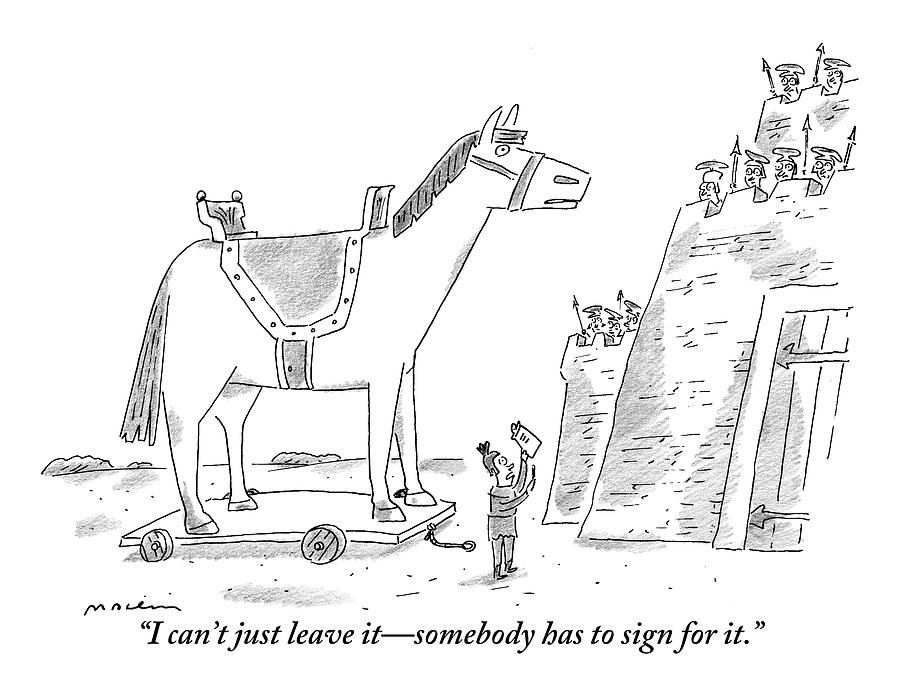

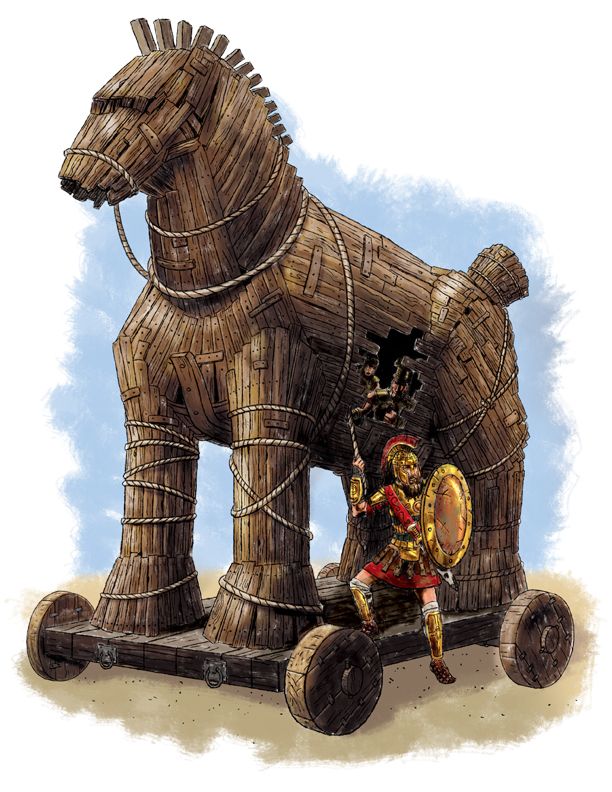

Троянский конь в «Илиаде» — это огромная деревянная лошадь, в которой спрятались ахейские воины, осаждавшие Трою. По легенде, безуспешная осада города продолжалась десять лет. И тогда хитроумный Одиссей придумал уловку: ахейцы изготовили гигантского деревянного коня, спрятали внутри отряд лазутчиков. Войско греков оставило лагерь и скрылось из вида, оставив лишь коня — якобы как приношение богине Афине.

Сооружение троянского коня. Джованни Баттиста Тьеполо. 1757-62

Троянцы решили, что война закончилась, а враг отступил. После обсуждения они решили забрать странный подарок в город и принести в дар богам.

После обсуждения они решили забрать странный подарок в город и принести в дар богам.

Наделенная даром предвидения Кассандра предупреждала троянцев, что принимать этот дар опасно. Опасался коня и троянский жрец Лаокоон. В поэме Вергилия «Энеида» он говорит: «Боюсь данайцев, даже дары приносящих» (Timеo Danaos et dona ferentes). Это выражение стало крылатым, в другом варианте оно звучит так: «Бойтесь данайцев, дары приносящих» или просто «дары данайцев».

Однако ни Лаокоона, ни Кассандру троянцы не послушались. Коня перевезли в город, за крепкие стены. А ночью из фигуры выбрались лазутчики и открыли ворота вернувшейся ахейской армии. Троя пала.

Шествие Троянского коня в Трою. Джованни Баттиста Тьеполо. 1773

Читайте подробнее: Что значит «пророчество Кассандры» и что такое комплекс Кассандры?

В переносном смысле троянским конем называют коварную уловку: способ пробраться в защищенную и враждебную среду, дар врагу с целью его погубить. Отчасти схожие по смыслу выражения — «засланный казачок» или «пятая колонна».

Отчасти схожие по смыслу выражения — «засланный казачок» или «пятая колонна».

Вагон, везущий Ленина, — не тот же ли троянский конь?

М.И. Цветаева. «О Германии» (1919)Оставаясь стратегическим партнером Америки, Турция постепенно избавлялась от образа троянского коня США на Ближнем Востоке.

Александр Терентьев. «Наследники блистательной Порты» // «Однако» (2010)Генштаб уличил США в разработке новой стратегии «Троянский конь»… Суть новой стратегии заключается в активном использовании протестного потенциала так называемой «пятой колонны» для дестабилизации обстановки в неугодной стране с одновременным нанесением ударов высокоточным оружием по наиболее важным гособъектам.

Иван Петров. «Генштаб уличил США в разработке новой стратегии «Троянский конь»» // «Российская газета» (2019)

Троян или троянец в компьютерном сленге

В компьютерных науках троянский конь (trojan horse), троянец или просто троян (trojan) — это программа, которая содержит скрытые опасные функции. Выполняя какую-то полезную задачу, троян одновременно тайно нарушает безопасность. Например, похищает личные данные пользователя, номера кредитных карточек, пароли и отправляет их своему создателю.

Выполняя какую-то полезную задачу, троян одновременно тайно нарушает безопасность. Например, похищает личные данные пользователя, номера кредитных карточек, пароли и отправляет их своему создателю.

Вообще не вводите эту запись в компьютер, если с него ходите в Сеть. Вам троян вобьют — не заметите, и все равно расшарят.

Алексей Иванов. Комьюнити (2012)

Троянский конь в фильме «Троя» (2004)

АНТИФИШКИ

Всё о политике в мире

Метки: Троянский конь античность гомер древняя греция знания значение выражений значение слов идиома миф троя фразеологизм

Новости партнёров

реклама

Краундфандин здорового человека: российские орнитологи собирают деньги на трекеры для птиц

45 восхитительно абсурдных фото с животными, о контексте которых остается лишь догадываться

20 неприятных фактов, которые хочется сразу же забыть

А мы здесь все точно поместимся?

Новой Москве — новый мост

20 причин подписаться на канал Фишек в Viber

‘+ ‘

‘+

place. title+

‘

title+

‘

‘+ »+ ‘

Поделка из бумаги «Троянский конь»

[руководство по испанскому языку]

предоставлено Линн Гюнтер

Это простая трехмерная поделка, которую можно сделать «просто для развлечения» или тема Древней Греции.

Во время Трояна войны греческая армия построила гигантского деревянного коня и оставила его у ворот Троя. Троянцы загнали коня внутрь, думая, что это символ победы. Но греческие солдаты спрятались внутри коня и выскочили на нападение на троянцев ночью — окончание 10-летней осады Трои.

Материалы:

- две бамбуковые шпажки или соломинки для питья

- что-нибудь для раскрашивания при использовании черно-белой версии,

- ножницы,

- клей или лента,

- бумага, принтер

- ,

- Дополнительно: тонкий картон (например, картон или старые коробки из-под хлопьев)

Инструкции:

- Распечатайте выбранный шаблон.

- Дополнительно: приклейте шаблоны на тонкий картон и дайте им высохнуть. Это сделает лошадь более выносливой, если вы планируете играть с ней, но не требуется, если вы просто показываете его.

- Из шаблона 3 согните прямоугольную деталь там, где указано.

- Приклейте или приклейте скотчем эту деталь к двум частям кокетки прямо там, где разрезы. конец (где жирная пунктирная линия заканчивается на деталях кокетки)

- Сложите последнюю деталь шаблона 3 в указанном месте (основание).

- Вставьте основание между двумя частями лошади (из шаблонов 1 и 2). Заверните сложенные части основы через край лошадки. кусок и клей или скотч, чтобы закрепить.

- Наденьте прорези одной из частей ярма на верхнюю часть частей лошади, прямо перед хвостом.

- Наденьте прорези другой части кокетки поверх частей лошади, сразу за гривой.

- Если вы используете соломинки для питья, используйте дырокол, чтобы пробить отверстия в центре на каждом колесе и на точках в нижней части фигуры лошади — двигайте соломинки для питья через эти отверстия и обрежьте соломинки, если хотите

- Если вы используете бамбуковые шпажки, просто проткните колеса и точки на

нижние кусочки лошади с вашими шпажками.

- Поставьте своего троянского коня перед воротами Трои и надейтесь, что они попадутся!

Шаблоны:

- Для сборки одной лошади необходимы все 3 шаблона.

- Закройте окно шаблона после печати, чтобы вернуться к этому экрану.

- Установите поля страницы равными нулю, если у вас возникли проблемы с размещением шаблона на одной странице (ФАЙЛ, НАСТРОЙКА СТРАНИЦЫ или ФАЙЛ, НАСТРОЙКА ПРИНТЕРА в большинстве браузеров).

Шаблон 1 (цветной) или (черно-белый)

Шаблон 2 (цветной) или (черно-белый)

Шаблон 3 (цветной) или (черно-белый)

Версия для печати этих инструкций

Потерянный навык рисования

Вы помните свой первый рисунок? Возможно нет. Все мы соприкасаемся с искусством в детстве. Мы творим, раскрашиваем, рисуем, рисуем. Мы не учимся, как это делать, это естественно. Искусство — это человеческий инстинкт, и все, что нам нужно, чтобы вызвать его в детстве, — это чистая страница и коробка, полная мелков.

Но по мере нашего взросления общество учит нас контролировать этот инстинкт. Мы учимся раскрашивать линии, использовать цвета, отражающие реальность такой, какая она есть, не давить слишком сильно с одной стороны и слишком слабо с другой, чтобы сохранить однородность цвета. Если вы нарисуете розово-оранжевую зебру, вас научат, что она на самом деле черно-белая, если вы нарисуете черное солнце, вам скажут «исправить» ее на желтую. Постепенно мы учимся ограничивать свое творчество, часто полностью теряя его.

По иронии судьбы что-то настолько естественное со временем исчезает, в то время как другие, менее естественные вещи становятся частью нашей повседневной жизни, например, чтение и письмо. Вот почему ведение альбома для набросков может помочь вам открыть и изучить свое истинное «я». То, что вы решите рисовать, когда вы можете рисовать что угодно, многое говорит о том, кто вы есть.

«Альбом для рисования — это первые слова, которые вы как художник говорите о том, как вы относитесь к жизни. Это первый набросок», — говорит Карла Ортис. «Альбом для рисования возвращает нас к этому. Я рисую, потому что внутри мне все еще 5 лет, и рисование — это то, что я люблю делать. И здесь я могу делать это без беспокойства, и здесь я могу делать это без осуждения. Здесь я снова влюбляюсь в то, чем я занимаюсь».

Это первый набросок», — говорит Карла Ортис. «Альбом для рисования возвращает нас к этому. Я рисую, потому что внутри мне все еще 5 лет, и рисование — это то, что я люблю делать. И здесь я могу делать это без беспокойства, и здесь я могу делать это без осуждения. Здесь я снова влюбляюсь в то, чем я занимаюсь».

Карла права. В своем альбоме для рисования вы можете рисовать, раскрашивать или раскрашивать, не следуя каким-либо правилам, а только исходя из собственного эстетического чувства или того, что вы чувствуете. На самом деле смотреть на страницу чьего-то альбома для рисования — это все равно, что визуализировать их подсознание, действительно узнавать их.

«Альбомы для рисования — это святое», — говорит Иэн Маккейг, делясь с нами своим. «Я бы никогда не продал их. Они как маленький снимок твоей души, и ты не хочешь потерять свою душу».

THU и Lenovo каждую пятницу бесплатно выпускают новый эпизод серии Sketchbook на канале THU на YouTube.

«

«

70-74

70-74